Facebook, NSA, Google, Diebe, Apple und Verfassungsschutz wollen unsere Daten haben. Im Zeitalter von Cloud-Diensten und Ultramobilen Geräten wir es immer wichtiger, seine Daten vor fremdem Zugriff zu schützen. Dazu zählt zwar auch der verantwortungsvolle Umgang mit seinen persönlichen Informationen. Aber was, wenn der USB-Stick oder das Ultrabook einmal geklaut oder die ach so sichere Cloud gehackt wird?

In den Zeiten von Cloud-Services muss man sich sehr gut überlegen, welche Daten man zu Amazon Cloud Drive, Skydrive, Google Drive oder zur iCloud hochlädt. Trotz zahlreicher Versicherungen der Cloud-Betrieber, dass dort alle Daten privat und sicher seien, kommen immer wieder Informationen ans Tageslicht, dass unbefugte doch Zugang zu den Daten haben. Sei es, dass es sich um einen Geheimdienst oder einen Mitarbeiter der Cloud-Anbieter handelt. Hinzu kommt, dass natürlich auch Hacker in den Tiefen des Internets ihr Unwesen treiben und ganze Passwort-Datensätze stehlen.

Auch die Daten auf dem eigenen Notebook sind nicht absolut sicher. Hard- und Software-Firewalls schützen zwar einigermaßen vor Zugriffen aus dem Internet, wenn der Rechner jedoch gestohlen wird, reicht ein einfaches Windows- oder Mac-Passwort oft nicht aus, um Unbefugte auszusperren. Selbst Staaten versuchen an den Inhalt der Festplatten zu kommen. Insbesondere, wenn man durch den Zoll muss, sollte man darauf achten, dass sich Firmengeheimnisse und schlüpfrige Urlaubsbilder hinter mehr als nur einem Windows-Passwort verstecken.

Linktipp – Google will E-Mails sicher verschlüsseln – wir glauben kein Wort

Zum Glück gibt es Verschlüsselungsdienste wie TrueCrypt, Bitlocker und FileVault. Mit diesen Programmen lassen sich sowohl ganze Systeme, als auch USB-Sticks oder einfache Ordner sicher verschlüsseln. Wer hier eine Auge darauf hat, dass nichts Unverschlüsseltes in der Cloud landet, sollte um Einiges ruhiger schlafen können.

Windows Bitlocker

Bitlocker wird bei Windows 7 Ultimate und Enterprise, Windows 8 Pro und Enterprise und bei den Windows Server Versionen von 2008 und 2012 mitgeliefert. Standardmäßig verschlüsselt Bitlocker mit AES 128 Bit, es ist jedoch auch möglich, den stärkeren 256-Bit-Schlüssel zu verwenden, wozu wir sehr raten. Man kann mit diesem Programm das ganze System verschlüsseln oder ein externes Laufwerk auswählen. Will man nur einen einzelnen Ordner verschlüsseln, ist man auf ein Zusatzprogramm angewiesen.

Systemverschlüsselung mit Bitlocker

Wer sein ganzes Notebook, einschließlich des Betriebssystems, verschlüsseln will, hat drei verschiedene Möglichkeiten. Beim Transparent Operation Mode wird der Schlüssel im Trusted Platform Module (TPM) abgelegt und man muss ihn nicht mehr eingeben. Windows startet den PC beziehungsweise das Notebook wie gewohnt, falls am Bootloader seit der letzten Sitzung nichts verändert wurde. Sollte das dennoch geschehen sein, gibt das TPM den Schlüssel nicht an das Betriebssystem weiter und man kann nicht mehr auf die Daten zugreifen, sondern muss sein Passwort neu eingeben. Allerdings ist diese Methode anfällig für eine sogenannte Cold-Boot-Attacke, mit der der Schlüssel ausgelesen werden kann. Viel sicherer als das Windows-Passwort ist der Transparent Operation Mode also nicht, ein Hacker muss nur am Windows-Passwort vorbeikommen, ohne am Bootloader herumzuschrauben.

Linktipp – So sicher wie möglich am Mac

Die zweite, sicherere Methode ist der User Authentification Mode (UAM). Vor dem Booten des Betriebssystems fragt Bitlocker das Passwort ab und erlaubt erst dann das Hochfahren von Windows. Bei jedem Systemstart muss man hier das Passwort eingeben, sonst kann man auf das System nicht zugreifen. Ist das Notebook nur im Ruhezustand, wird das Passwort nicht abgefragt, es sei denn man stellt diese Funktion manuell ein. Beim UAM ist es dem Angreifer möglich eine Bootkit-Attacke zu starten. Bei einem verschlüsselten System bringt die Bootkit-Attacke alleine noch nichts, aber es ist möglich einen Keylogger zu installieren, der das Passwort aufzeichnet, sobald der User es das nächste Mal eingibt. Sollte das Notebook also nur gestohlen werden, hat der Hacker keine Chance. Keylogger funktionieren nur, wenn der Hacker Zugriff auf den Rechner erlangen kann, ohne dass der Nutzer etwas davon mitbekommt.

Die dritte Methode ist der USB Key Mode. Der Schlüssel wird auf einem USB-Stick abgelegt und das System kann nur gestartet werden, wenn dieser angeschlossen ist. Wer den Stick verliert, ist allerdings aufgeschmissen. Diese Methode funktioniert nur bei Systemen mit einem BIOS, das USB-Sticks unterstützt, bevor das Betriebssystem geladen wurde. Auch der USB Key Mode ist anfällig für Bootkit-Attacken.

Ordner, Partitionen Cloud und Laufwerke verschlüsseln

Mit Bitlocker kann man entweder das System oder ganze Laufwerke verschlüsseln. Wer einzelne Dateien sichern will, muss auf das separate Programm Encrypting File System (EFS) zurückgreifen, das für Business-Kunden ab Windows 2000 für jede Windows-Version zur Verfügung steht.

Das Prinzip ist bei beiden Systemen sehr ähnlich. Bitlocker kann eine ganze Partition verschlüsseln. Hier muss man nach dem Systemstart ein Passwort eingeben und kann anschließend auf das Laufwerk zugreifen. Bis zum Herunterfahren des Systems ist das Laufwerk entschlüsselt. Hat man einen Ordner auf diesem Laufwerk im Netzwerk freigegeben, ist er für Netzwerkteilnehmer weiterhin verschlüsselt, es sei denn man erteilt eine Authentifizierung für einen bestimmten User. Dateien, die man auf das Laufwerk schiebt, werden automatisch verschlüsselt. Dateien, die man vom Laufwerk holt und woanders ablegt, bleiben dauerhaft unverschlüsselt.

Linktipp – NSA-Skandal: Zurück zur Schreibmaschine?

Das EFS funktioniert im Wesentlichen genauso. Nur, dass man hier einen Ordner und kein Laufwerk verschlüsselt, der nach dem Systemstart durch ein Passwort entsperrt werden muss. Der Inhalt des Ordners kann dann ausgelesen und verändert werden. Dateien, die in den Ordner geschoben werden, werden automatisch verschlüsselt. Dateien, die herauskopiert werden, sind anschließen unverschlüsselt. Auch bei der Netzwerkfreigabe verhält sich das EFS wie Bitlocker. Das EFS kann also, im Gegensatz zu Bitlocker, Ordner verschlüsseln, die dann in die Cloud verschoben werden können. Man sollte allerdings beachten, dass man nur auf diesen verchlüsselten Cloud-Ordner zugreifen kann, wenn man das EFS auf dem zugreifenden Rechner zur Verfügung hat.

Bei Laufwerks- oder Ordnerverschlüsselungen sind Bitlocker und EFS allerdings recht einfach angreifbar. Ist ein Hacker einmal im System kann er auf Programme zugreifen, Keylogger, BruteForce-Programme und ähnliche Software können problemlos installieren, um den Ordner oder das Laufwerk mit den Daten zu knacken.

Externe Laufwerke und USB-Sticks verschlüsseln

Mit Bitlocker to Go ist es möglich USB-Sticks und externe Festplatten zu verschlüsseln. Man schließt die Geräte einfach via USB an sein Notebook an, startet Bitlocker und wählt Bitlocker to Go aus. Nach erfolgreicher Verschlüsselung verhält sich das Gerät genauso, wie ein verschlüsseltes Laufwerk, mit einem Unterschied: Auf jedem Gerät, an das man den USB-Stick oder die externe Festplatte anschließt, muss der Bitlocker to Go Reader installiert sein. Sonst ist es nicht möglich das Speichergerät zu entschlüsseln. Nach erfolgreicher Entschlüsselung, kann man das mobile Device in Zukunft automatisch entschlüsseln lassen. Das Passwort wird dabei in Windows gespeichert. Grundsätzlich ist das nicht zu empfehlen, es kann jedoch das Leben erleichtern, wenn man zu Hause eine externe Festplatte regelmäßig an zwei Geräte anschließt.

OS X FileVault

Seit OS X 10.3 Panther ist bei Macs und MacBooks mit FileVault ein Verschlüsselungsprogramm im Betriebssystem fest integriert. Und wie jede Apple-Software ist es sehr einfach zu nutzen. Wer über den Finder oder die Systemeinstellungen Daten verschlüsselt, bekommt nur eine AES-128-Bit-Verschlüsselung. Wer mehr will, kann auch mit AES-256-Bit verschlüsseln, muss dazu aber das Festplattendienstprogramm verwenden.

Systemverschlüsselung mit FileVault

Die Systemfestplatte kann ganz einfach über die Sicherheitseinstellungen in den Systemeinstellungen oder über das Festplattendienstprogramm verschlüsselt werden. Hier erlaubt Apple nur den User Authentification Mode, man muss also bei jedem Systemstart, auch wenn man das Notebook aus dem Ruhezustand holt, sein Benutzerpasswort eingeben. Ein extra Passwort vor dem Booten ist nicht notwendig. Das ermöglicht es Hackern aber, relativ einfach den Bootvorgang selbst anzugreifen und Keylogger oder sogar BruteForce-Programme zu installieren.

Bei der Verschlüsselung fordert OS X den Nutzer auf, ein Passwort und ein Recovery-Passwort zu erstellen, falls man das eigentliche Passwort vergisst. Man kann dann im Fall der Fälle mit dem Recovery-Passwort in den Passworteinstellungen ein neues anlegen. Nach Abschluss der Verschlüsselung startet das System neu und nach Eingabe seines Passworts ist das Notebook entschlüsselt. FileVault ist bei der Verschlüsselung ziemlich schnell. Nach nur rund einer Stunde ist eine 250 SSD komplett verschlüsselt.

Partitionen und externe Speichermedien verschlüsseln

Auch hier macht es Apple dem User ziemlich leicht. Man kann im Finder einfach das Kontextmenü eines USB-Sticks oder einer Partition aufrufen und verschlüsseln. Allerdings erhält man dann nur eine AES-128-Bit-Verschlüsselung. OS X verlangt bei externen Speichermedien aber eine GUID-Partitionstabelle. Ist diese nicht vorhanden, muss die Partition vorher neu formatiert werden. Wer die langsamere, aber sicherere 256-Bit-Verschlüsselung nutzen möchte, muss das Festplattendienstprogramm aufrufen, das entsprechende Laufwerk heraussuchen und dort verschlüsseln. Nach erfolgreicher Verschlüsselung, kann das externe Speichermedium an jedem beliebigen Mac mit OS X 10.3 oder höher angeschlossen und durch die Eingabe des Passworts entschlüsselt werden. Schließt man das Gerät jedoch an ein Windows- oder Linux-System an, kann man nicht darauf zugreifen.

Ordner Verschlüsseln

Mit FileVault kann man im Festplattendienstprogramm einen verschlüsselten Container, das sogenannte Image, erstellen. Im Anschluss ist es möglich, Dateien in das Image zu verschieben. Sie werden dann automatisch verschlüsselt. Dateien, die herauskopiert werden, sind anschließend dauerhaft unverschlüsselt. Dieser Container kann auch verschoben werden, wobei die Verschlüsselung erhalten bleibt. Dadurch kann man die iCloud sicher Nutzen, indem man das Image einfach in den Cloud-Ordner verschiebt.

Auch bestehende Ordner können verschlüsselt werden. Im Festplattendienstprogramm können Nutzer über „Images“ und „Konvertieren“ einen Ordner zu einem verschlüsselten Container werden lassen. Die Größe des Containers hängt von der Art des Images ab. Es gibt vorher festgelegte Größen, die irgendwann einfach voll sind und mitwachsende Größen. Wenn eine 150-MB-Datei in den Container verschoben wird, ist das Image anschließend 150 MB groß. Wird dann noch eine 50-MB-Datei hinzugefügt, wird das Image automatisch auf 200 MB erweitert.

Wie auch bei Bitlocker, sind verschlüsselte Ordner für Hackversuche sehr anfällig. Auf dem System können einfach BruteForce-Programme installiert werden, beziehungsweise das Image wird einfach kopiert odergeklaut und anschließend in Ruhe geknackt. Je nach Passwort und Verschlüsselungsart, kann das allerdings Tage, Wochen oder Monate dauern.

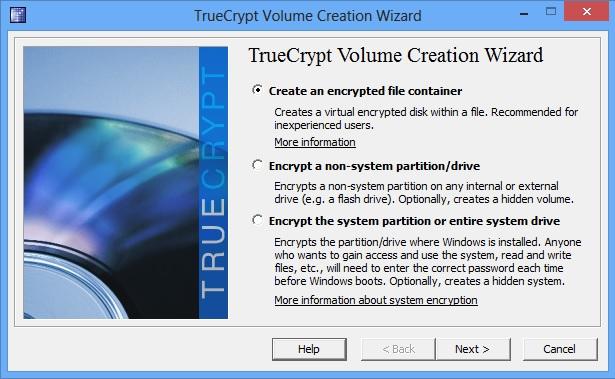

TrueCrypt

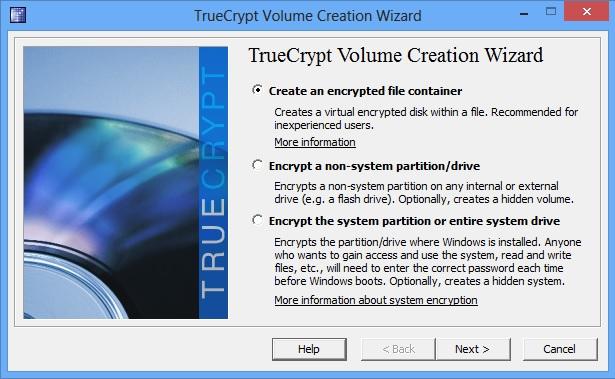

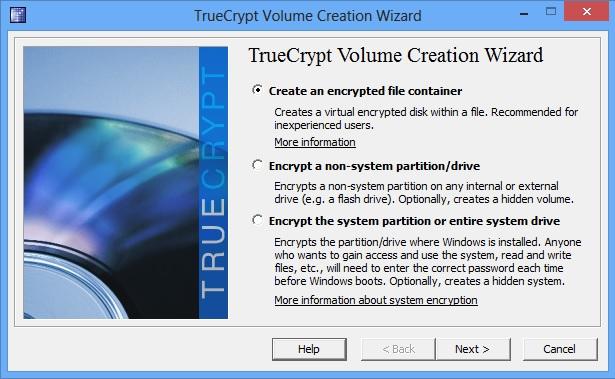

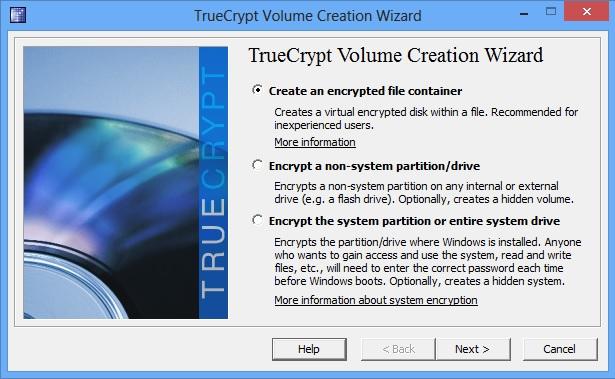

TrueCrypt ist der Tausendsassa unter den Verschlüsselungsprogrammen. TrueCrypt kann kostenlos auf seiner Webseite für Mac, Windows und Linux heruntergeladen werden und Systeme, Laufwerke, externe Speichermedien und Ordner verschlüsseln. Bei der Schlüsselauswahl hat man die Qual der Wahl: Ob AES, Serpent, Twofish oder eine Kombination von zwei oder allen drei Systemen in verschiedener Reihenfolge und ob 128 Bit oder 256 Bit gewünscht wird: Alles ist möglich. Dabei sollte man aber beachten, dass sich der Zugriff auf die Daten verlangsamt, je besser man sie verschlüsselt. Die Verschlüsselung enthält auch eine menschliche Zufallskomponente, um noch sicherer zu werden. Der Algorithmus wird also nicht rein maschinell erstellt, sondern man bewegt den Mauszeiger einige Minuten über ein Zahlen- und Buchstabenmeer, um den Algorithmus durchzumischen.

System mit TrueCrypt verschlüsseln.

Dazu startet man das TrueCrypt-Programm und wählt im Reiter „System“ die entsprechende Festplatte aus. Dabei ist es ratsam, vorher eine Sicherung seiner Daten zu erstellen. Anschließend wählt man nicht nur die Verschlüsselungsart und sein Passwort aus, sondern man kann mit TrueCrypt auch seine Festplatte so wirksam löschen, dass auch Wiederherstellungsprogramme keine Chance mehr haben irgendwelche Daten zu retten. Beim sicheren Löschen wird das Laufwerk mit sinnlosen Daten vollgeschrieben, wodurch es für Wiederherstellungsprogramme schwieriger wird, gelöschte Daten zu erkennen. Auch hier kann man wieder eine Auswahl treffen. Ein zweifaches Überschrieben ist nicht sehr sicher und Reste dürften von guten Programmen immer noch gerettet werden können. Eine siebenfache Überschreibung gilt allgemein als sicher. Es gibt noch höhere Überschreibungsarten, hier kommen wir dann allerdings in den paranoiden Bereich. Bei der höchsten Überschreibungsstufe, kann das Löschen einer 250 GB HDD schon mal eine Woche dauern.

Im Anschluss startet man das System neu und erhält noch vor dem Bootvorgang des Betriebssystem eine Passwortabfrage. Sogar hier eröffnet einem TrueCrypt weitere Einstellungen. Man kann sich auch einfach einen schwarzen Bildschirm anzeigen lassen, muss sein Passwort dann allerdings blind eintippen, da weder Cursor noch Sternchen angezeigt werden.

Laufwerke und externe Speichermedien verschlüsseln

Das funktioniert im Wesentlichen genauso, wie bei der Systemverschlüsselung, nur, dass man nicht in den Reiter „System“ geht, sondern unter „Volumes“ „Select Device“ auswählt. Sobald das Laufwerk verschlüsselt ist und das System neu startet, muss man das Laufwerk mounten, also einbinden und anschließend das Passwort eingeben, um darauf zugreifen zu können. Hat man das Systemlaufwerk bereits verschlüsselt und gibt für alle weiteren Partitionen dasselbe Passwort ein, kann man diese in TrueCrypt zu Favoriten erklären. Die Passworteingabe vor dem Boot des Betriebssystems reicht dann aus, um die anderen Laufwerke automatisch zu mounten und zu entschlüsseln. Laut der TrueCrypt-Bedienungsanleitung soll das auch mit externen Festplatten funktionieren, im Test ist das jedoch nicht gelungen. Das externe Speichermedium, musste nach vollendetem Systemstart immer extra gemountet werden. Es ist jederzeit möglich ein gemountetes Laufwerk wieder zu dismounten, wenn man nicht will, das ein anderer Nutzer des Notebooks Zugriff darauf erhält.

Ordner verschlüsseln

Wie bei FileVault wird auch bei TrueCrypt ein Container erstellt, in den Daten verschoben werden. Wenn man allerdings einen bestehenden Ordner verschlüsselt, wird ein neuer Container angelegt, in den die Daten kopiert werden. Den originalen Ordner muss man manuell löschen. Die Container-Datei kann selbstverständlich verschoben werden, zum Beispiel von einer Partition auf eine andere oder in die Cloud. Allerdings muss man beachten, dass man den Container nur öffnen kann, wenn auf seinem System TrueCrypt installiert ist, sonst schaut man in die Röhre. Da es das Programm für alle großen Plattformen im Internet gibt, sollte das allerdings kein Problem sein. Lediglich die Formatierung eines USB-Sticks könnte Probleme machen, wenn zum Beispiel eine Linux-Distribution die Windows-Formatierung NTFS nicht erkennt. Auch hier gilt, dass einzelne Container relativ einfach mit BruteForce geknackt werden können, sobald der Hacker sich einmal Zugang zu ihm verschafft hat.

Fazit

100 prozentig sicher ist nichts. Wer nur ein paar Daten sichern will oder Cloud-Dienste nutzt und seine Daten dem Zugriff von Dienst-Mitarbeitern oder Passwortdieben entziehen will, der kann einfach einen Container erstellen und dort seine Daten hineinkopieren. Man muss allerdings beachten, dass so ein Container recht leicht gestohlen und mit viel Zeit, sowie entsprechender Rechenleistung, geknackt werden kann. Wer nur Angst davor hat, dass er seinen USB-Stick mit sensiblen Daten verliert, der ist mit TrueCrypt, Bitlocker und FileVault ausreichend geschützt. Ein Ottonormalverbraucher kommt nicht an die Daten ran.

Sein ganzes System zu verschlüsseln ist wesentlich sicherer. Niemand kommt ohne Passwort an die Daten ran, sondern muss sehr aufwendig via Bootkit einen Keylogger installieren und anschließend das mitgeloggte Passwort wieder vom Rechner bekommen, ohne, dass der Nutzer es bemerkt. Ein Hacker braucht also mindestens zweimal unbemerkt Zugriff zum Notebook. Sollte es das Gerät geklaut werden, hat er keine Chance, in das System zu gelangen. Allerdings muss man hier vorsichtig sein. Bei Apples FileVault kommt die Passwortabfrage erst nach abgeschlossenem Bootvorgang. Theoretisch könnte hier eine BruteForce-Attacke gestartet werden, mit der das Passwort geknackt werden kann. Auch Microsofts Bitlocker ist nur im User Authentification Mode zu empfehlen. Der Transport Operation Mode sichert das System lediglich gegen bestimmte Angriffe auf das Windows-Passwort ab, sofern Einbrecher am Boot-Programm Änderungen vornehmen.

Bei der Verschlüsselungsart sollte man immer 256 Bit oder höher wählen. Die Rechenleistungen von Grafikkarten, die generell mit parallelen Prozessen arbeiten, sind mittlerweile gut genug, um mittels BruteForce an einer 128-Bit-Verschlüsselung in absehbarer Zeit vorbei zu kommen. Es gibt auch Gerüchte, dass die NSA den 256-Bit-Schlüssel knacken kann, aber hier gibt es keine gesicherten Informationen.