In den vergangenen Monaten mussten wir lernen, dass wir den Überwachern erschreckend hilflos gegenüber stehen und auf politische Hilfe nicht vertrauen können. Wir zeigen euch, was ihr unternehmen könnt, um ein Mindestmaß an Sicherheit für das Versenden von E-Mails und andere Aufgaben zu erlangen.

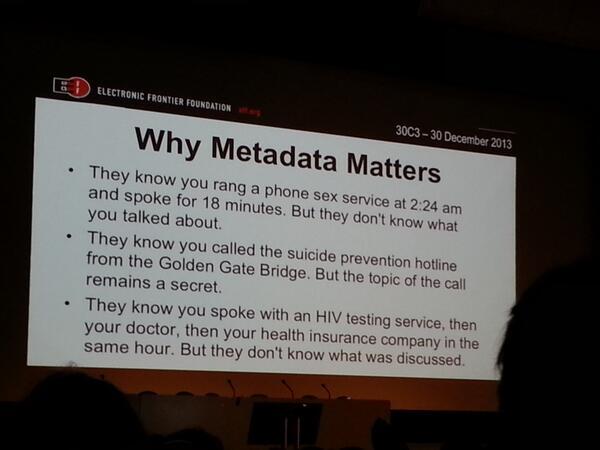

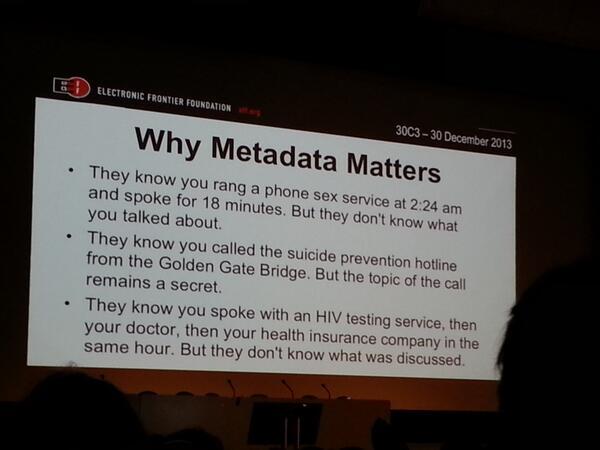

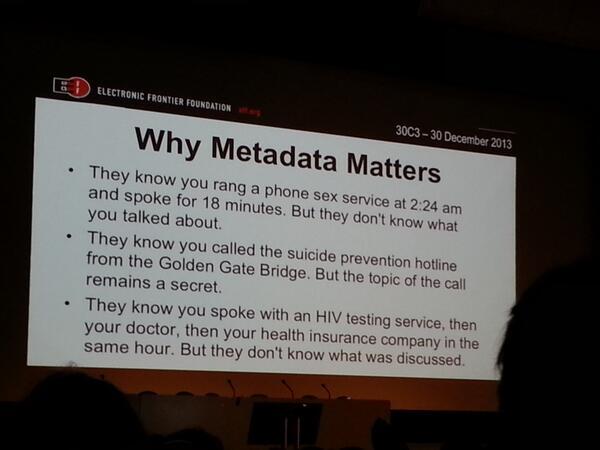

Man muss beim Thema Sicherheit im Zusammenhang mit Computern und Netzen grundlegend zwischen zwei Seiten der selben Medaille unterscheiden: Daten und Metadaten. Das erste sind die Inhalte von E-Mails, Telefonaten, SMS-Nachrichten und so weiter, das zweite Informationen über die darin enthaltene Kommunikation. Das heißt: Wer hat wann wem eine wie lange E-Mail geschickt. Dass diese Metadaten Geheimdiensten aller Länder in die Hände fallen, lässt sich relative schlecht vermeiden, da es in erster Linie ein politisches Problem ist.

Unsere Inhalte können wir allerdings bis zu einem gewissen Grad schützen. Zwar mussten wir lernen, dass Verschlüsselungen längst nicht mehr so sicher sind wie wir anfangs vermuteten. Andererseits braucht es wiederum jede Menge Rechen-Power, um sie zu knacken. Und wenn jemand Willens ist, sich die Mühe zu machen, gerade eure E-Mails zu lesen, dann liegen ohnehin ganz andere Probleme vor.

Linktipp – Tipps & Tricks: Privatsphäre bei Facebook

Metadaten nicht vernachlässigen

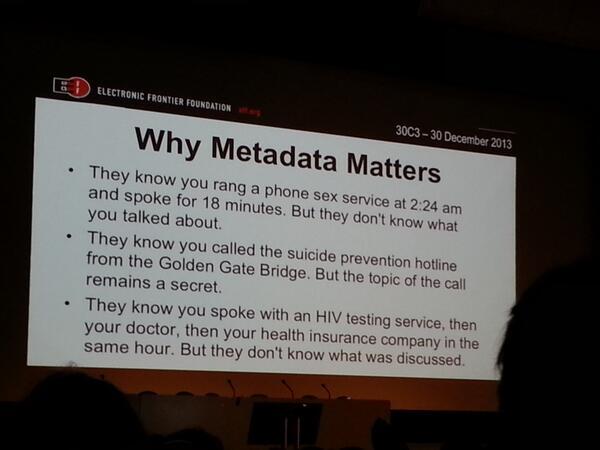

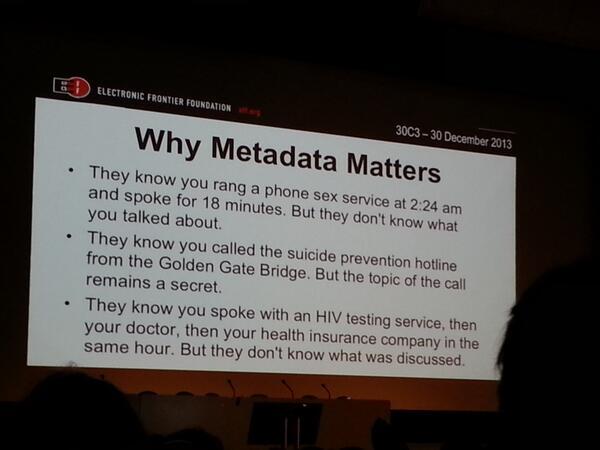

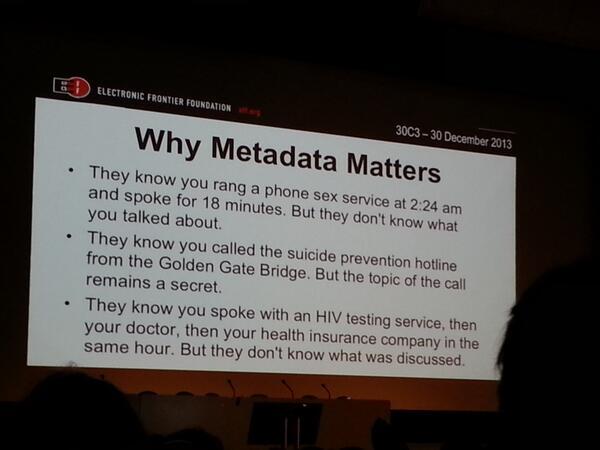

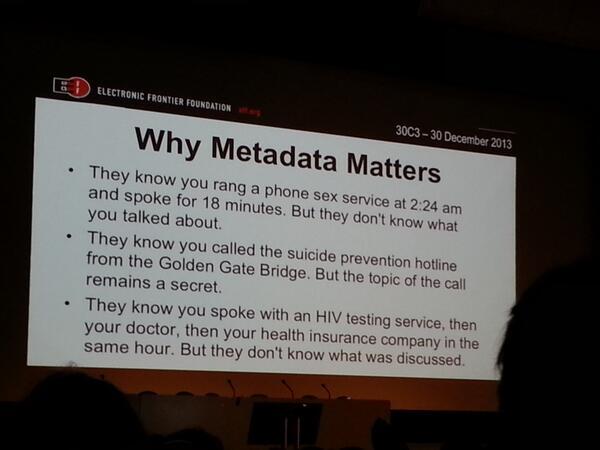

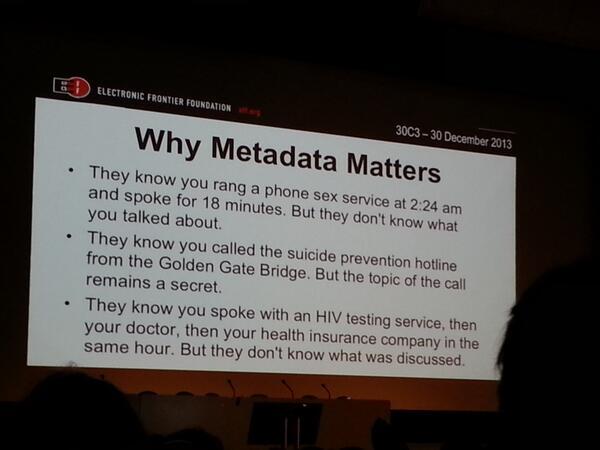

Metadaten: Dieser Begriff klingt immer sehr abstrakt und wird deshalb gerne mit „nicht wichtig“ gleichgesetzt. Es gibt eine Twitter- Nachricht, die ein Bild einer Vortragsfolie vom Chaos Communication Congress des letzten Jahres zeigt, auf in etwa folgender Text zu sehen ist: Sie wissen, dass Sie um 2:24 Uhr für 18 Minuten die Telefonsex-Hotline angerufen haben. Aber Sie wissen nicht, worüber Sie gesprochen haben. Sie wissen, dass Sie die „suicide prevention hotline“ von der Hochbrücke aus angerufen haben. Aber das Thema des Gesprächs bleibt geheim. Sie wissen, dass Sie mit einem HIV-Testlabor, dann mit Ihrem Hausarzt und dann mit Ihrer Krankenkasse telefoniert haben. Aber Sie wissen nicht, worüber Sie gesprochen haben.

Linktipp – Stiftung Warentest: Threema ist sicherster Messenger

Ihr als Leser dieser Zeilen hattet bestimmt sofort ein relativ klares Bild davon im Kopf, worum es bei diesen Gesprächen ging, obwohl ihr nur die Metadaten kennt. Versucht euch vorzustellen, was man mit der Rechenleistung diverser Computer, komplexen Algorithmen und viel Erfahrung aus wesentlichen abstrakteren Metadaten entnehmen. Genau deshalb sind Metadaten in Hinblick auf Sicherheit und persönlichen Datenschutz nicht zu vernachlässigen.

Sicherheitsmerkmale des Mac

Solange ihr das öffentliche Telefonnetz und das allgemein zugängliche Internet nutzt, wird es nur schwer möglich sein, eure Metadaten hinreichend und gleichzeitig komfortabel zu verschleiern. Mit euren Inhalten geht das wesentlich einfacher. Vier äußerst hilfreiche Funktionen hat euer Mac von Haus aus an Bord. Die ersten drei davon findet ihr in den Systemeinstellungen unter „Sicherheit“.

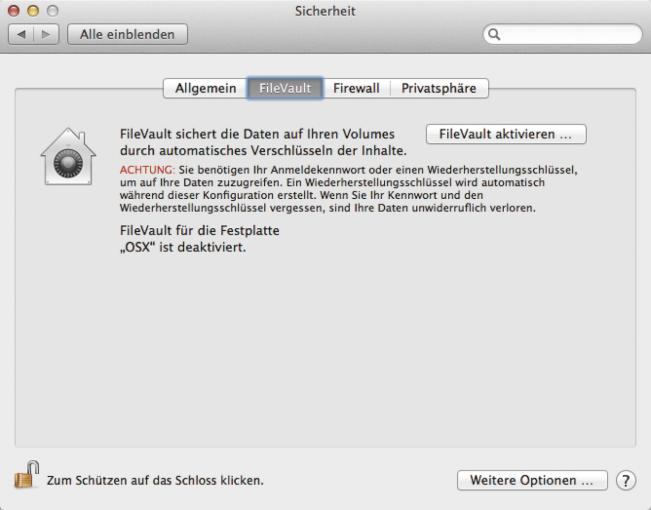

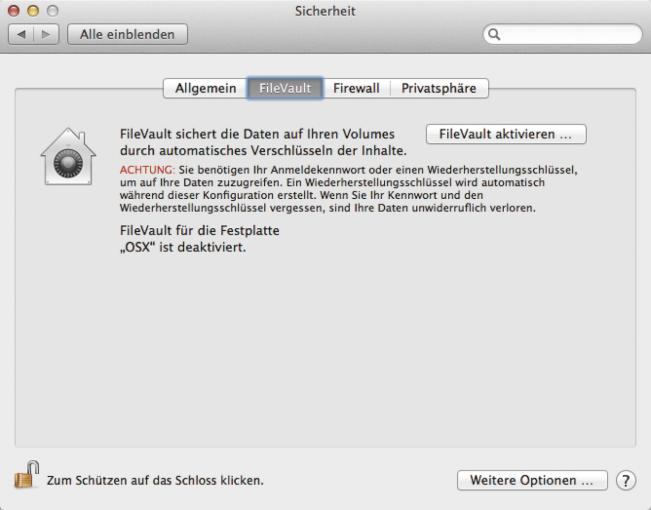

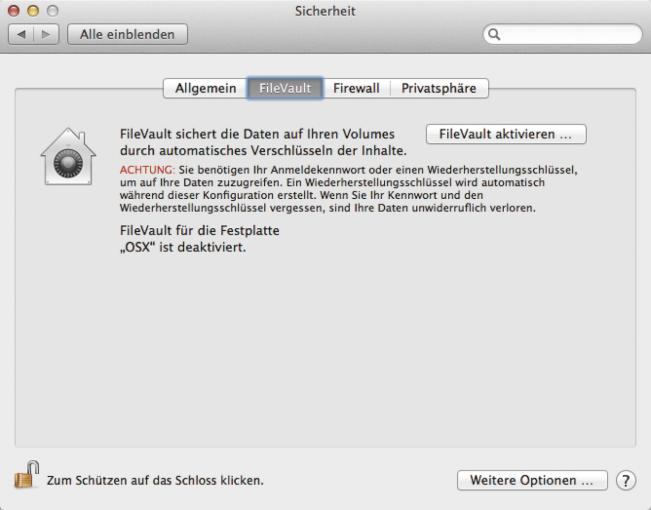

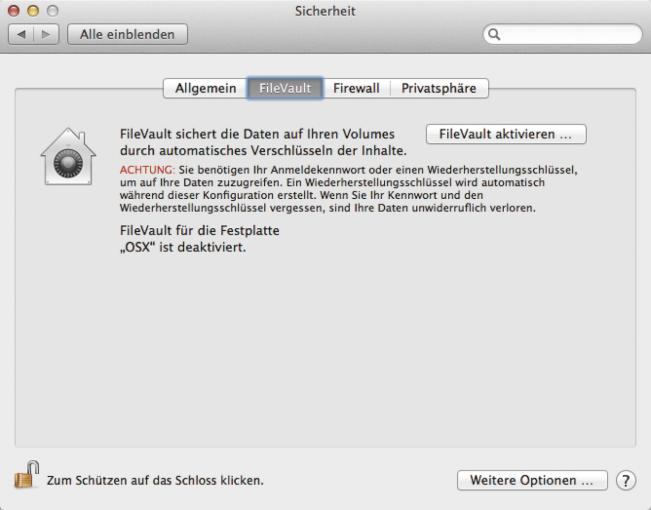

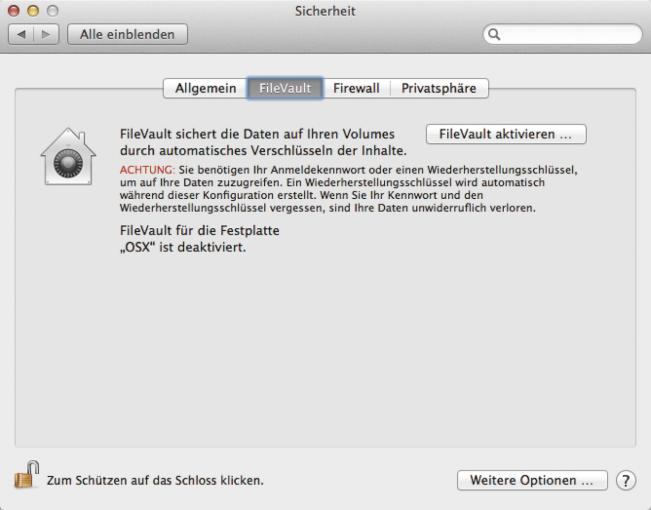

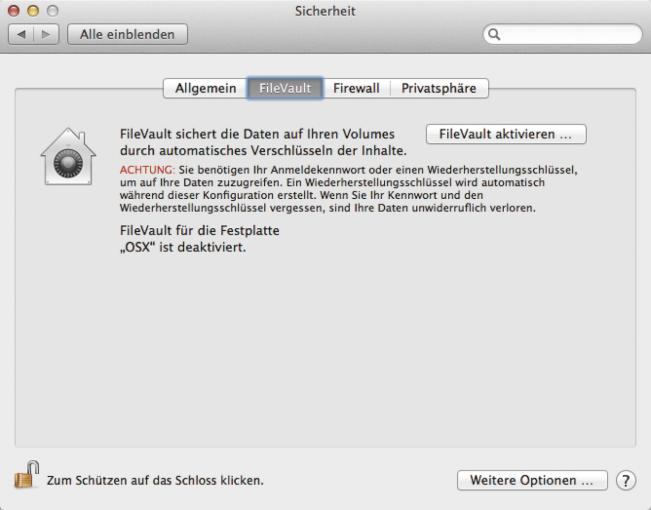

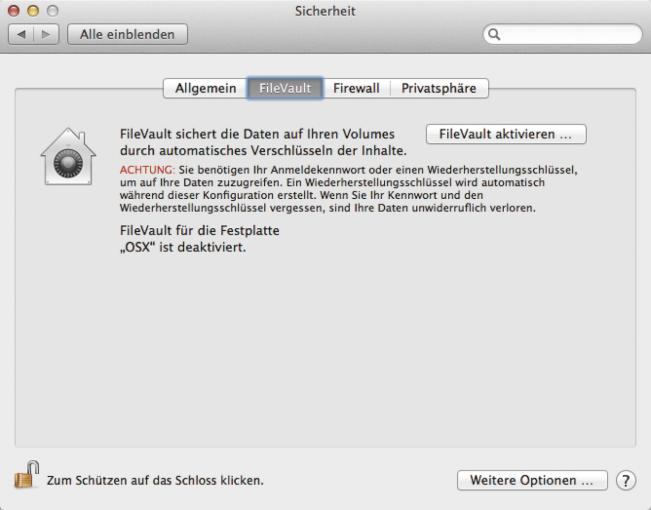

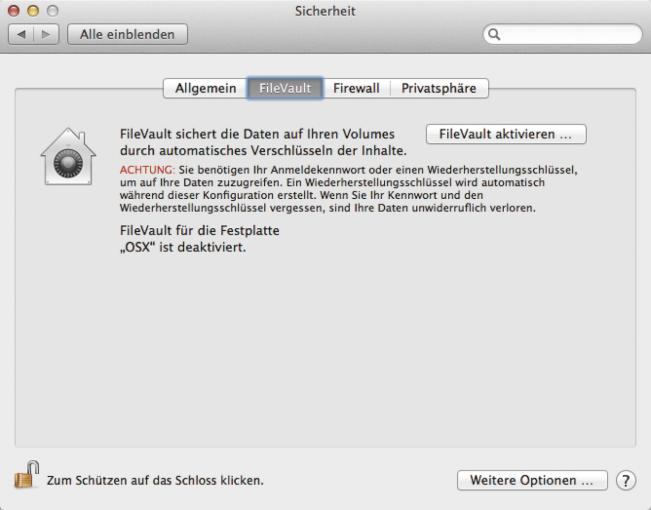

1. FileVault

FileVault ist Apples Lösung, um eure komplette Festplatte zu verschlüsseln. Wenn nach Aktivierung dieser Funktion jemand in den Besitz eures Mac gelangt, hat er keinen Zugriff auf eure Daten. Zumindest so lange nicht, bis derjenige euer Passwort in Erfahrung bringt. Vor der Verschlüsselung eurer Daten legt Apple einen Wiederherstellungsschlüssel an, der euch Zugang zu euren Daten verschafft, falls ihr euer eigenes Passwort vergessen haben sollte. Als Komfortmerkmal bietet Apple an, diesen Schlüssel – geschützt durch Ihre Apple ID – in der iCloud abzulegen. Ein solches Vorgehen ist zwar durchaus ein Zugewinn an Komfort, konterkariert jedoch den Sicherheitsaspekt der Verschlüsselung. Denn wenn man den Schlüssel aus der Hand gibt, selbst wenn man Apple voll und ganz vertraut, dann ist das Schloss eigentlich nichts mehr wert.

Linktipp – So funktioniert das Festplattendienstprogramm

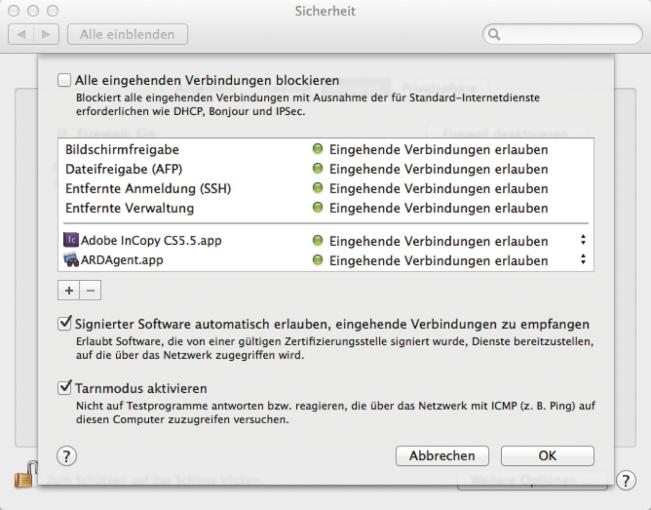

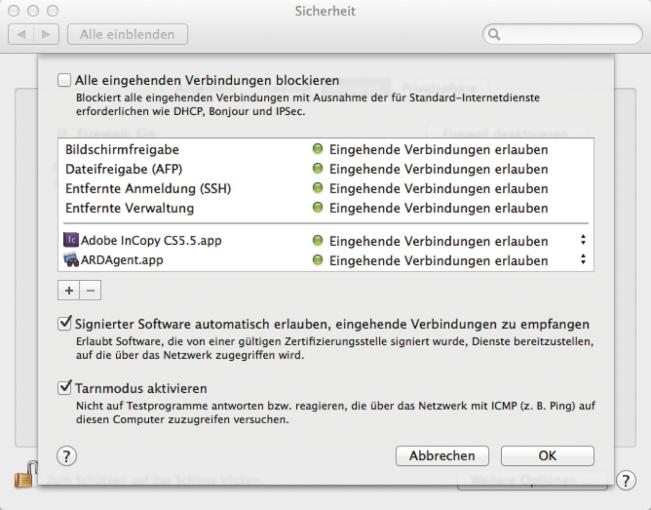

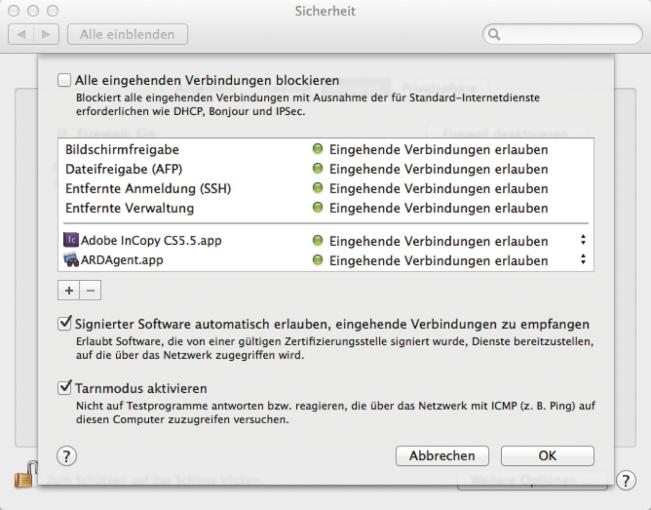

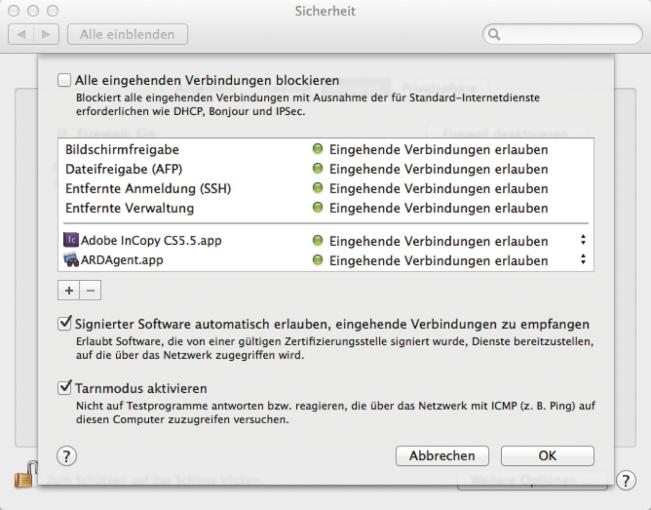

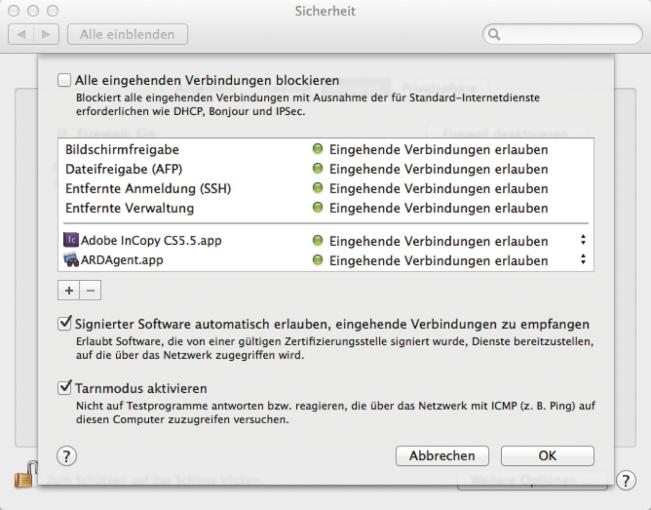

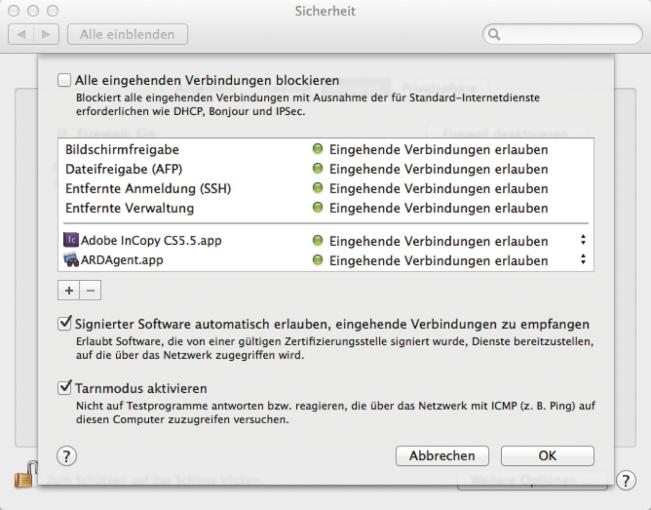

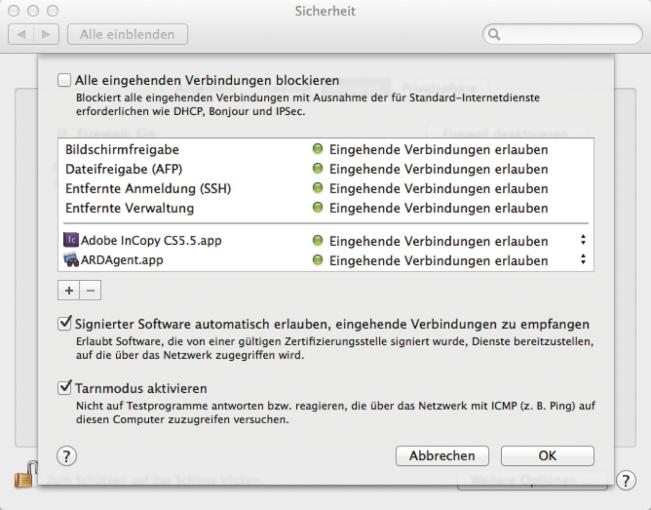

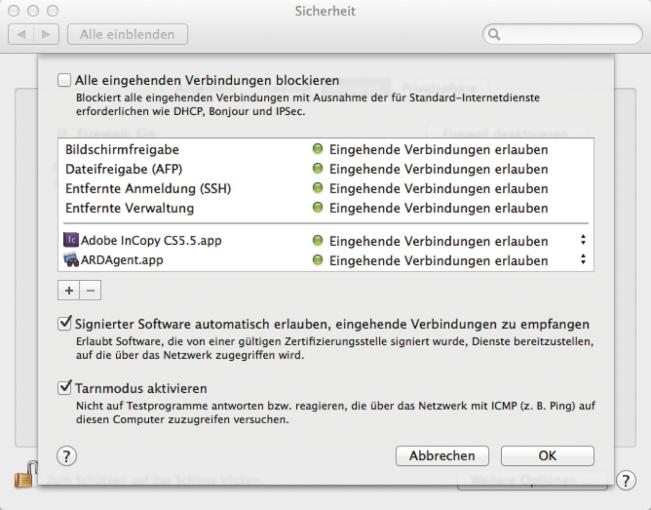

2. Firewall

Eine Firewall kontrolliert die eingehende Kommunikationen eures Macs und kann es einzelnen Programmen untersagen, Daten aus dem Netz zu empfangen. Außerdem könnt ihr über einen Klick die Internet-Anbindung kappen – ausgenommen sind davon Systemdienste, die für Standard-Internet-Anwendungen erforderlich sind. Darüber hinaus könnt ihr festlegen, dass signierter Software, also beispielsweise Programmen aus dem Mac App Store, soweit vertraut werden kann und diese somit weiterhin eingehende Verbindungen empfangen kann. Zusätzlich könnt ihr hier noch den „Tarnmodus“ eures Mac aktivieren. Damit wird er in dem lokalen Netzwerk, in dem ihr euch befindet, praktisch unsichtbar. Zumindest kann er nicht ohne gesteigerten Aufwand von potenziellen Angreifern gefunden werden.

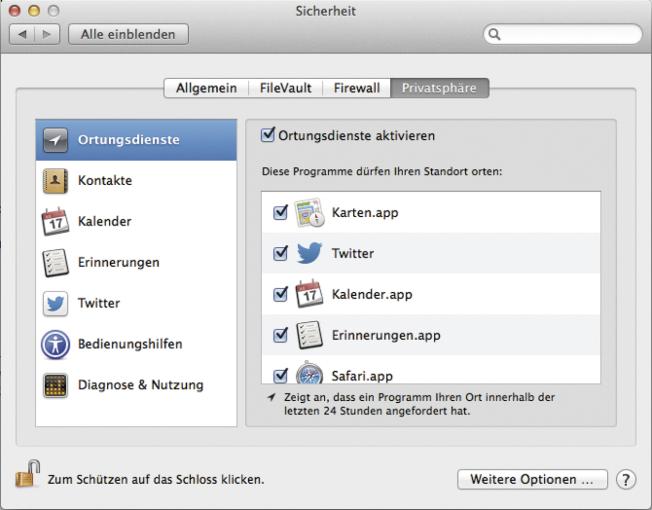

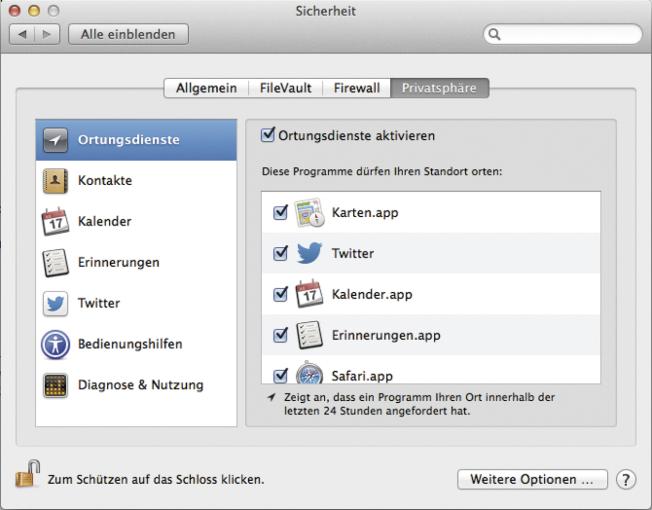

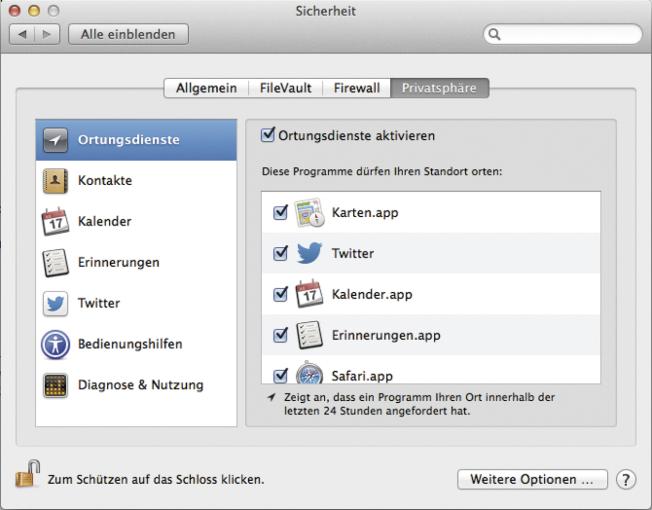

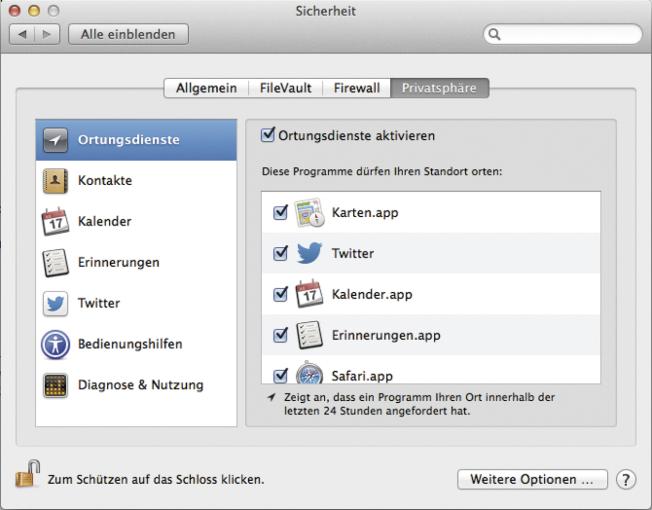

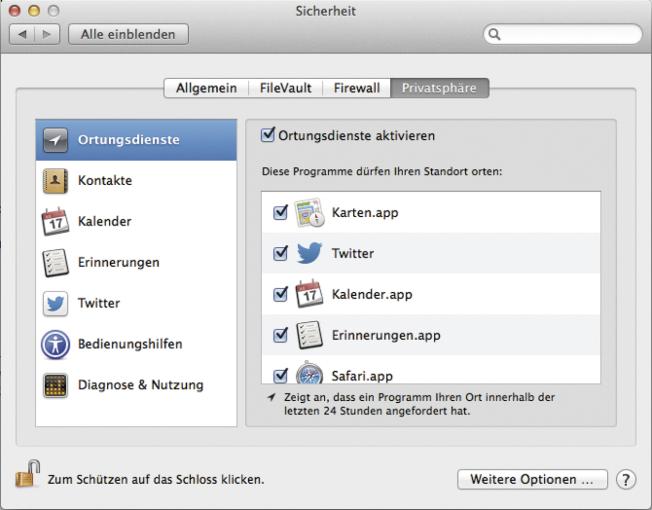

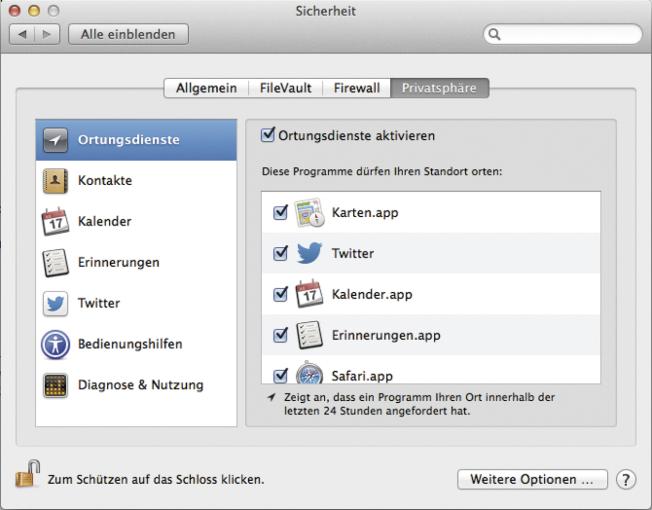

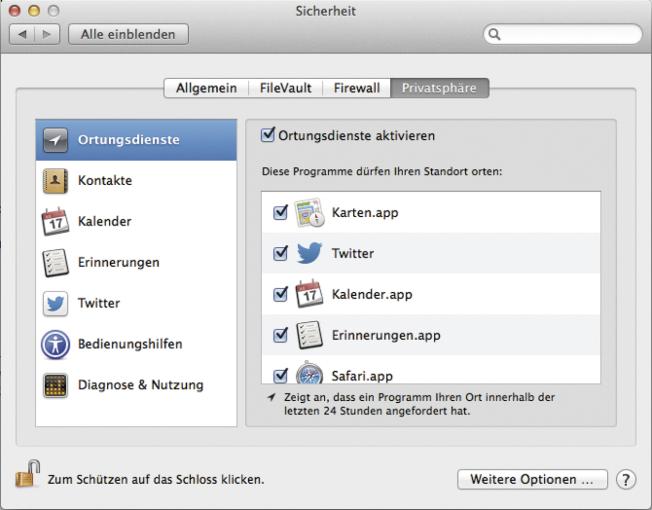

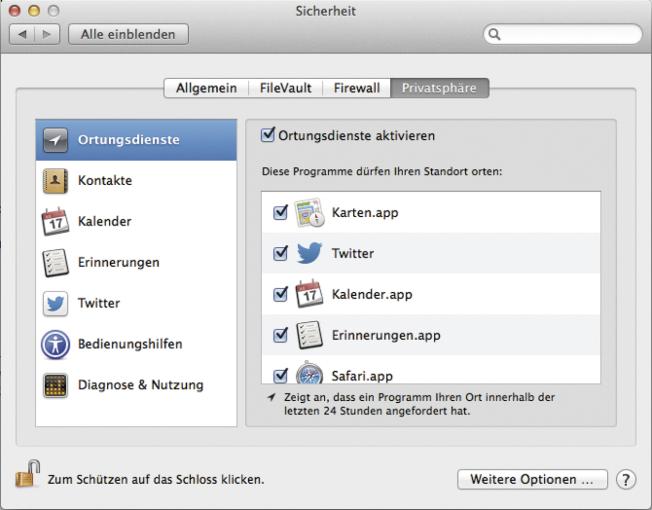

3. Privatsphäre

Der letzte wichtige Punkt unter „Systemeinstellungen > Sicherheit“ ist der Reiter „Privatsphäre“. Hier könnt ihr einsehen, welchen Programmen ihr jemals Zugriff auf Kontakte, Kalender, Ortungsdienste und mehr gewährt habt. Optional könnt ihr diesen die Erlaubnis per Mausklick nachträglich wieder entziehen. Ein Firmware-Passwort schützt eure Daten schon ganz ordentlich. Wenn ihr zusätzlich verhindern möchtet, dass euer Rechner von einem externen Medium (beispielsweise einem USB-Stick oder einer CD/DVD) gestartet werden kann, benötigt ihr ohnehin ein Firmware-Passwort. Nach diesem verlangt das System beispielsweise, wenn ihr euren Mac neu starten und somit bevor irgendein anderer Prozess startet.

Schaltet euren Mac vollständig aus, um ein Passwort anzulegen. Drückt und haltet beim Hochfahren die Tasten „CMD“ und „R“ gleichzeitig gedrückt. Nach kurzer Zeit gelangt ihr in den so genannten „Recovery-Modus“, das Wiederherstellungssystem von OS X. Nachdem ihr die Sprache ausgewählt habt, wählt ihr am oberen Bildschirmrand „Dienstprograme“ und dann „Firmware-Kennwort“. OS X wird euch darüber informieren, dass der Kennwortschutz derzeit deaktiviert ist und bietet die Option, dies zu ändern.

Gebt in der nächsten Maske euer gewünschtes Kennwort ein. Achtet dabei unbedingt darauf, dass im Recovery-Modus standardmäßig das amerikanische Tastatur-Layout ausgewählt ist. Tipp: Wenn ihr eine deutsche Tastatur verwendet, solltet ihr unbedingt zuvor in der rechten oben Ecke auf das deutsche Layout umstellen. Klickt danach auf „Kennwort festlegen“ und anschließend auf „Firmware-Kennwort beenden“. Das war’s. Ihr könnt euren Mac jetzt über das Apfel-Menü oben links neu starten und – nach der Eingabe eures Firmware-Passworts – normal weiter arbeiten.

Linktipp – Die 5 bislang gefährlichsten Internet-Bedrohungen 2014

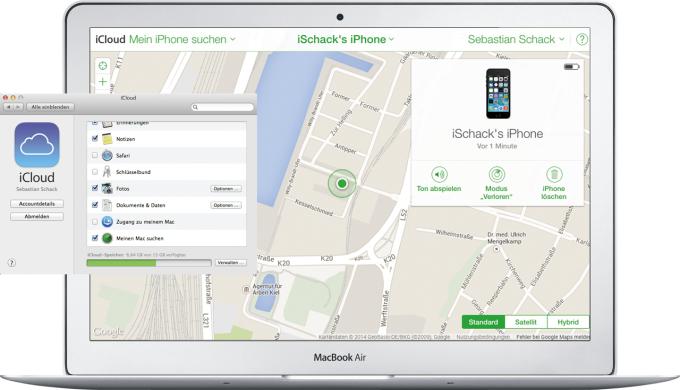

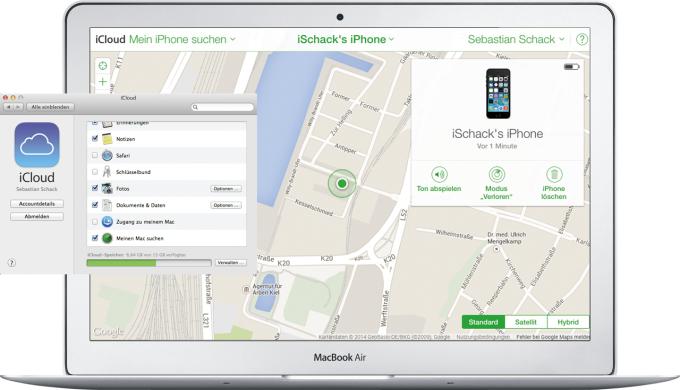

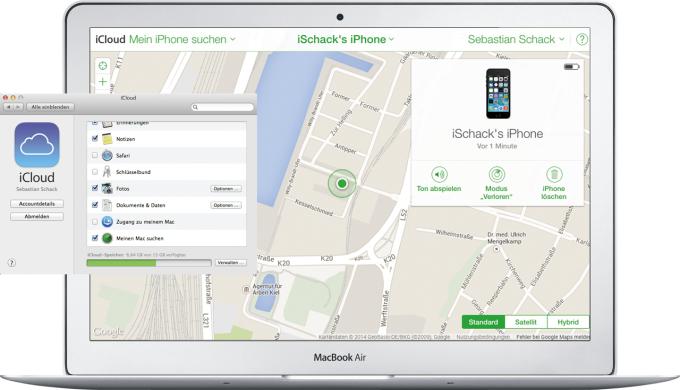

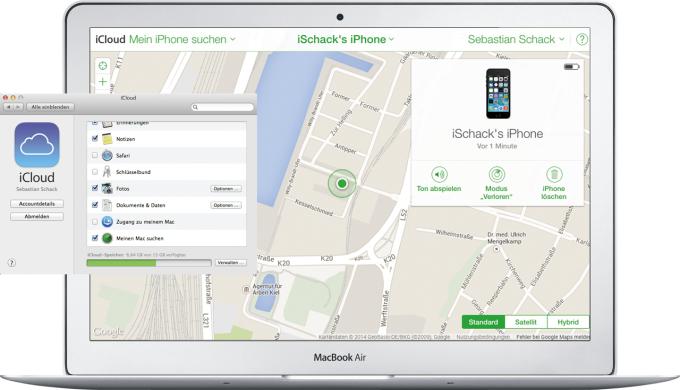

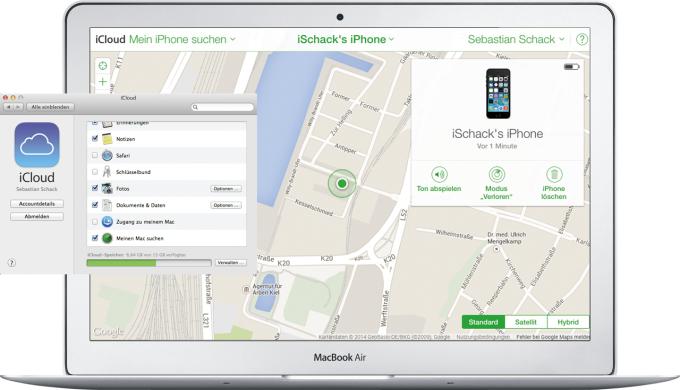

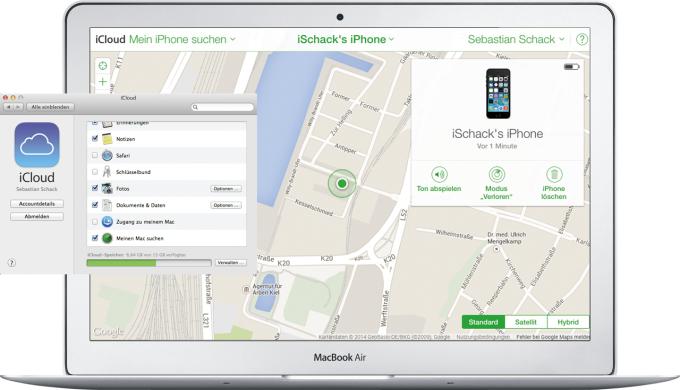

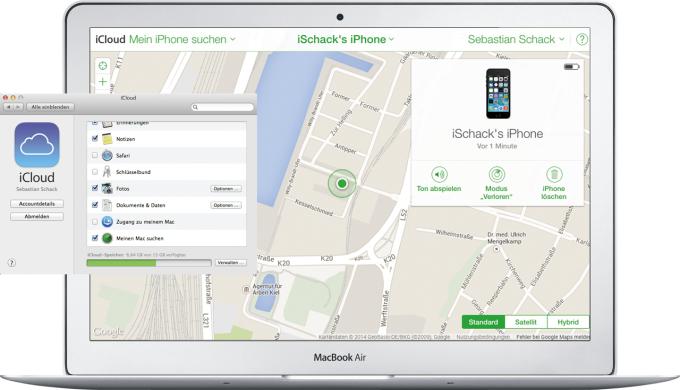

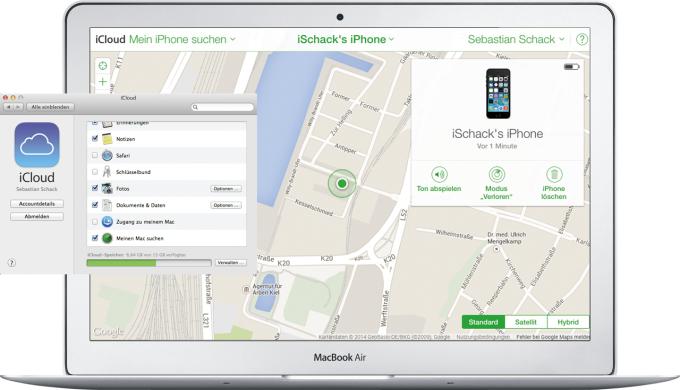

4. Find my Apple-Gerät

Ein weiteres Sicherheitsmerkmal hat Apple in den iCloud-Dienst integriert. In den Systemeinstellungen könnt ihr unter „iCloud“ auf jedem eurer Apple-Geräte mit aktuellem Betriebssystem – egal ob Mac oder iOS-Gerät – die Suche nach eurem Gerät aktivieren. Nach der Aktivierung könnt ihr euch auf iCloud.com mit eurer Apple-ID anmelden und unten links unter „Mein iPhone“ all eure Geräte lokalisieren lassen. Wenn ihr auf einen der grünen Standort-Punkte und dann auf das „i“ klickt, seht ihr Informationen zu dem Gerät. Zum Beispiel wann es zuletzt geortet wurde und den Füllstand des Akkus. Außerdem könnt ihr einen Ton abspielen und euer i-Gerät in den Modus „Verloren“ setzen. Danach wird auf dem iPhone eine Meldung (zum Beispiel: „Ich habe dieses iPhone verloren. Bitte rufen Sie mich an. 0431-200766-xx.“) angezeigt. Zusätzlich habt ihr die Option, alle Daten auf eurem Apple-Gerät direkt aus dem iCloud-Dienst heraus zu löschen, damit diese nicht in falsche Hände fallen.

E-Mails verschlüsseln

E-Mail gilt unter Sicherheitsexperten nicht erst seit den Snowden-Veröffentlichungen als vollständig kompromittierte Infrastruktur in der jeder angreifbar ist. E-Mails werden zwar gerne als Briefe dargestellt, sind aber eher mit Postkarten vergleichbar. Zwar kann der Transport von eurem E-Mail-Programm zum Betreiber verschlüsselt werden. Ein verschlüsselter Transport zwischen den einzelnen Servern kann indes nicht garantiert werden. Wie anfangs beschrieben, sind Metadaten genau so wichtig wie die Inhalte selbst. Aus den Snowden-Dokumenten wissen wir, dass von gewöhnlichen E-Mails die Metadaten gespeichert werden und dass verschlüsselte E-Mails bis auf weiteres komplett gespeichert bleiben. Über den Sinn und Unsinn der Verschlüsselung muss somit jeder für sich selbst ein Urteil fällen. Solltet ihr euch für die Verschlüsselung eurer E-Mails entscheiden, dann stehen euch grundsätzlich zwei Methoden zur Verfügung: GPG und S/MIME.

1. Mails mit GPG

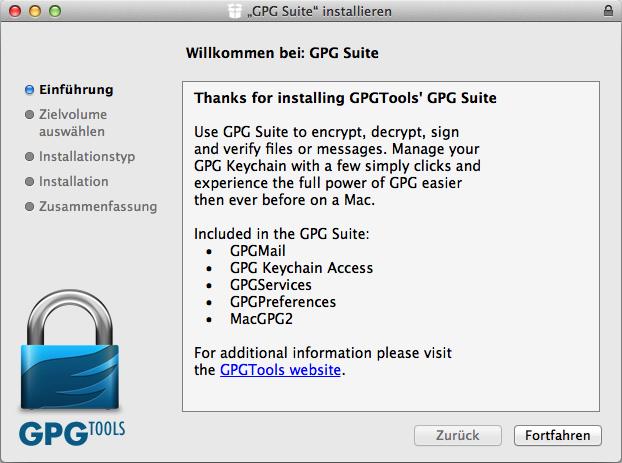

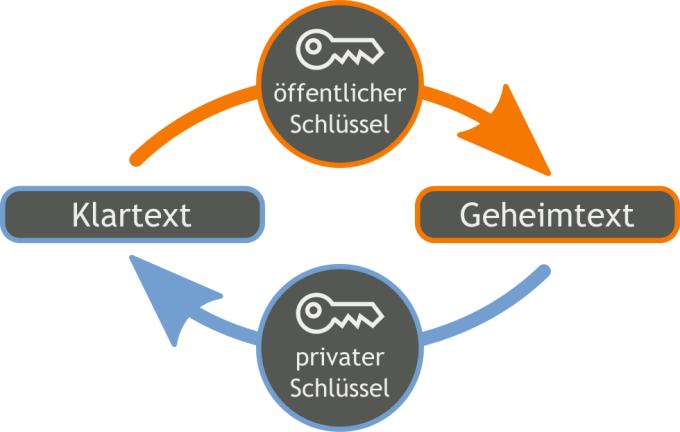

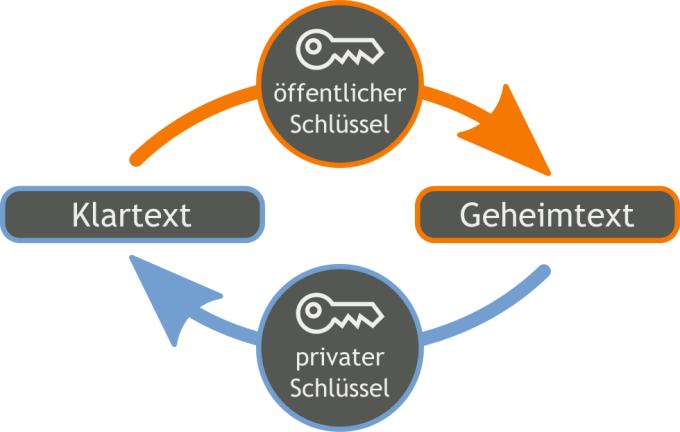

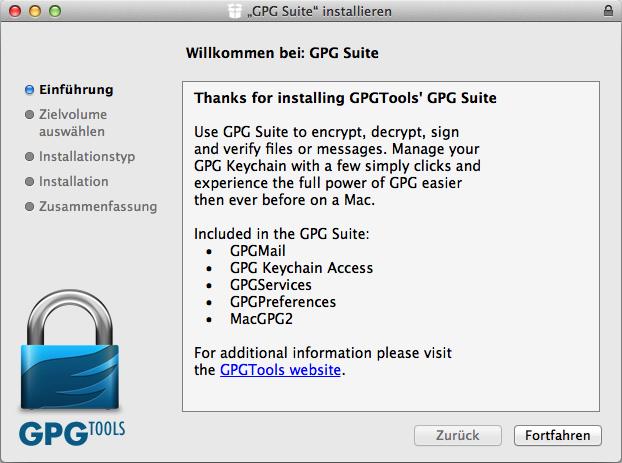

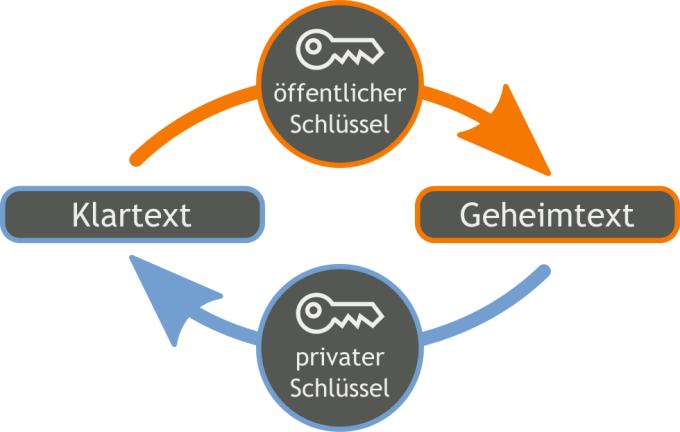

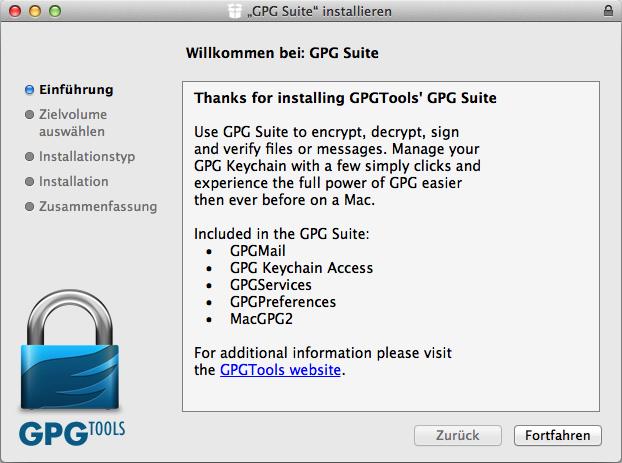

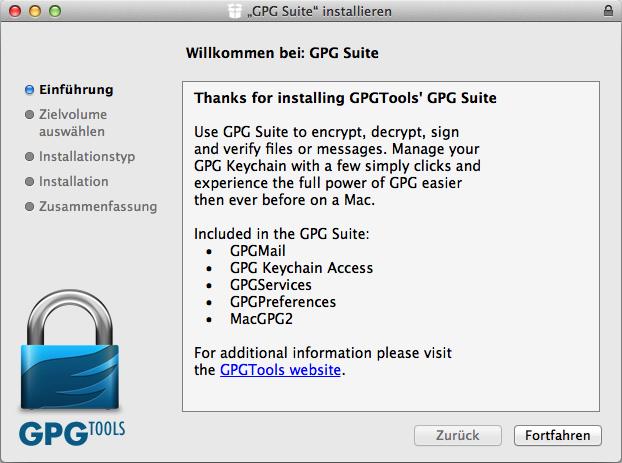

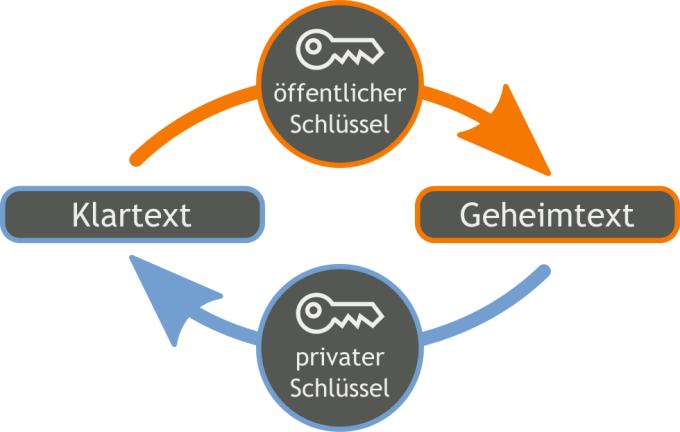

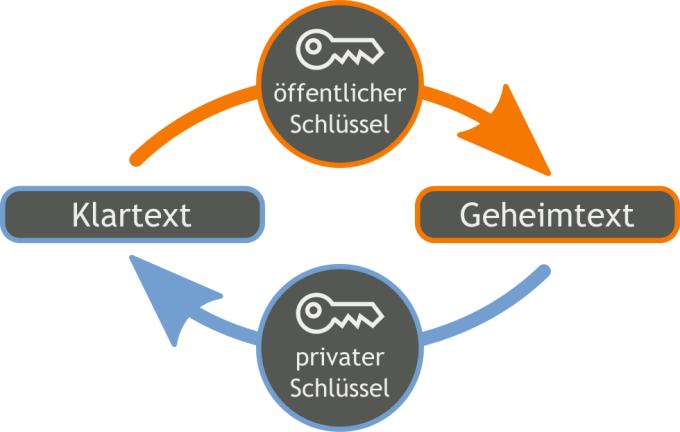

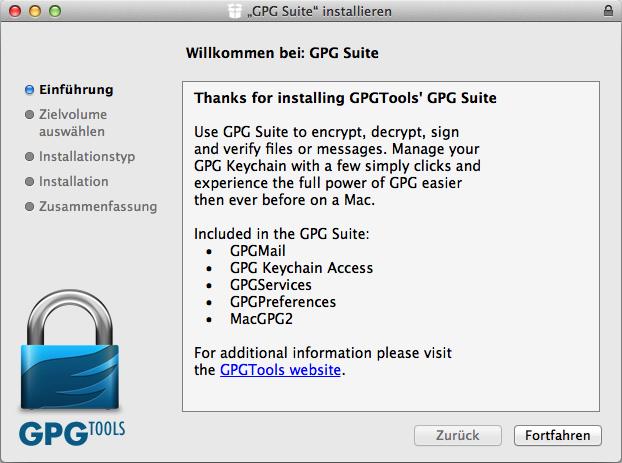

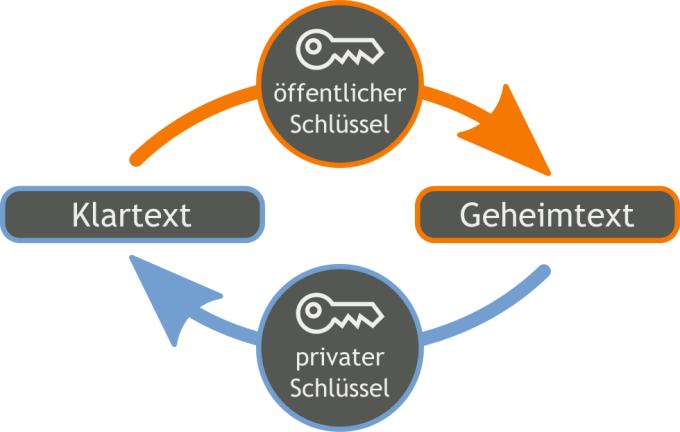

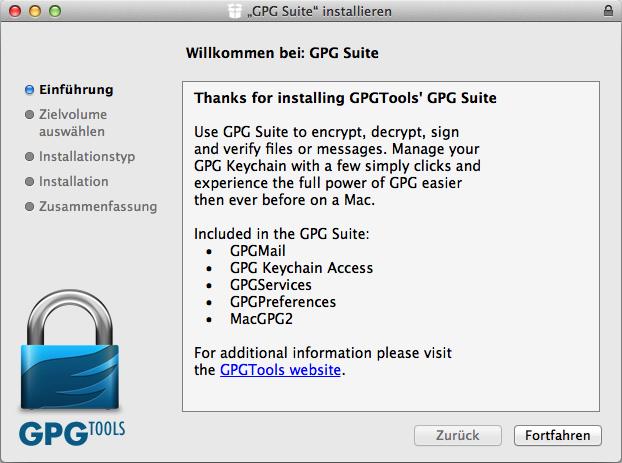

GPG steht für GNU Privacy Guard (GNU-Privatsphärenschutz). GNU ist dabei ein so genanntes rekursives Akronym und steht für „GNU (is) Not Unix“ als Abgrenzung zu Unix-basierten Betriebssystemen. GPG ist eine Open-Source-Alternative zu dem kommerziellen PGP (Pretty Good Privacy, etwa: Ziemlich gute Privatsphäre). GPG ist ein Verfahren bei dem ein privater Schlüssel zum Verschlüsseln und ein öffentlicher Schlüssel zum Entschlüsseln von Nachrichten verwendet wird.

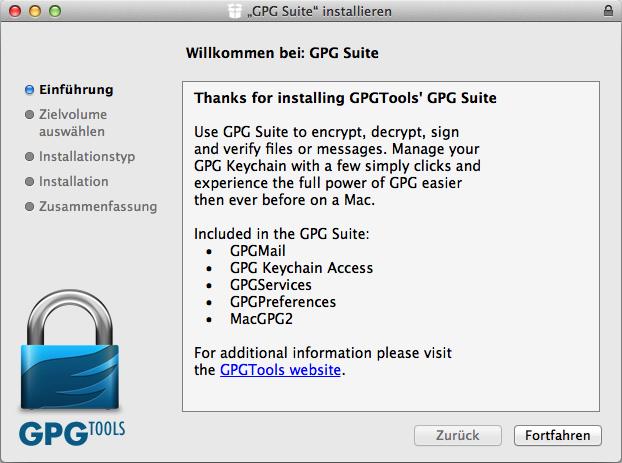

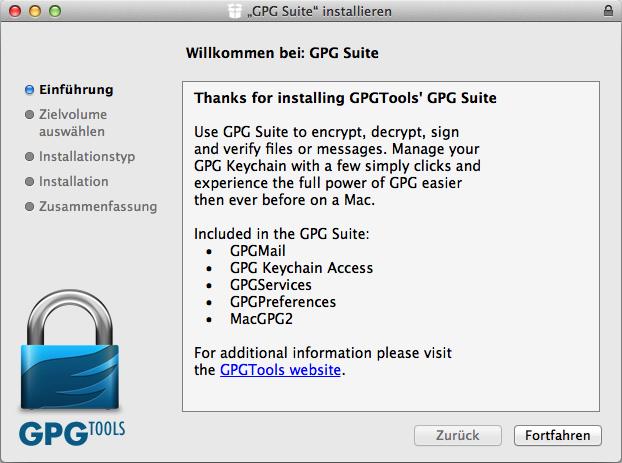

Dieses Verfahren erfordert zusätzlich Software wie die „GPG Suite“ von gpgtools.org. GPG hat zwei große Nachteile: Um es effektiv und effizient zum Einsatz zu bringen, müsst ihr euer Umfeld erziehen, sich diese Software (oder ähnliche Programme anderer Anbieter) ebenfalls zu installieren. Außerdem lässt sich GPG nicht in das Standard-E-Mail-Programm eures iPhones oder iPads integrieren. Dafür gilt es bislang als „sicher genug“. Wie ihr GPG auf eurem Mac einrichtet, erfahrt ihr in unserem Workshop.

2. Mails mit S/MIME

MIME steht für „Multipurpose Internet Mail Extensions“ und definiert diverse Erweiterungen des Internet-Standards RFC 5322, der das Datenformat von E-Mails definiert. MIME sorgen zum Beispiel für anbieterübergreifende Kompatibilität bei Sonderzeichen oder E-Mail- Anhängen. Das vorgeschaltet „S“ in S/ MIME steht für „Secure“, also „Sicher“. S/MIME basiert auf Zertifikaten. So ein Zertifikat könnt ihr auch in iOS hinterlegen und somit E-Mails vom iPhone und iPad aus verschlüsseln. Allerdings braucht ihr dafür ein Zertifikat einer vertrauenswürdigen Ausgabestelle.

Diese sind allerdings rar geworden, da in der Vergangenheit gleich mehrere dieser Dienste kompromittiert wurden. Comodo.com ist einer der wenigen Dienste, die noch ein relativ hohes Ansehen genießen und – für den privaten Einsatz – kostenfreie Zertifikate anbieten. Das kostenfreie Zertifikat läuft nach einem Jahr ab und muss dann (ebenfalls kostenfrei) verlängert werden. S/MIME als Verfahren ist wesentlich komfortabler als GPG, weil praktisch jedes moderne E-Mail-Programm S/MIME von Haus aus unterstützt – auch die Mail-App auf dem iPhone. Zusätzliche Programme sind also nicht nötig.

Asymetrische Verschlüsselung

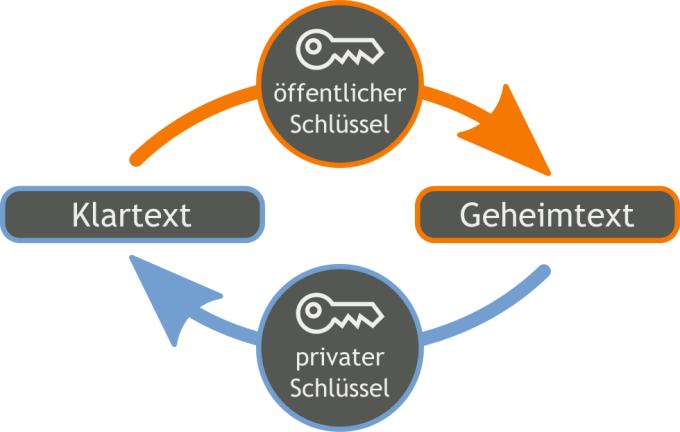

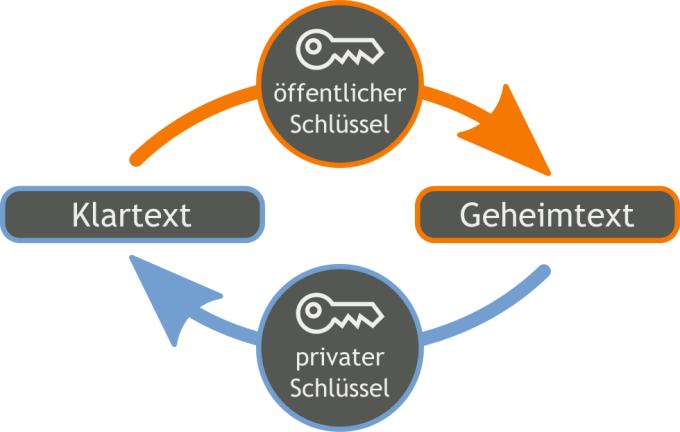

Sowohl GPG als S/MIME sind so genannte asymmetrische Verschlüsselungsverfahren. Asymmetrisch, weil Absender und Empfänger nicht den gleichen Schlüssel verwenden. Ein Beispiel: Bob und Alice möchten verschlüsselt miteinander kommunizieren. Beide generieren jeweils ein Schlüsselpaar, das aus einem privaten und einem öffentlichen Schlüssel besteht. Bobs privater Schlüssel verbleibt in seinem Besitz.

Der öffentliche Schlüssel ist für die Öffentlichkeit bestimmt und wird von zum Beispiel von Alice benötigt, wenn sie Bob eine verschlüsselte Nachricht zukommen lassen möchte. Damit Bob seinen öffentlichen Schlüssel nicht jeder Person einzeln zukommen lassen muss, kann er ihn auf einem von zahlreichen so genannter Key-Server (Schlüssel-Server) hinterlegen. Die meisten GPG-Programme bieten das Ablegen auf einem Key-Server bei der Erstellung des Schlüsselpaars mit an.

Alice schreibt nun ihre E-Mail wie immer in Apples E-Mail-Programm. GPG bietet eine Erweiterung für Apple Mail an und klinkt sich automatisch beim Verfassen jeder neuen E-Mail ein. Im Hintergrund überprüft GPG, ob Alice den öffentlichen Schlüssel von Bob an ihrem virtuellen Schlüsselbund hat. Wird der passende Schlüssel gefunden, wird die Nachricht an Bob automatisch verschlüsselt versendet. Eine Nachricht, die mit Bobs öffentlichem Schlüssel verschlüsselt wurde, kann einzig und allein mit Bobs privatem Schlüssel wieder entschlüsselt werden.

Linktipp – Threema: Kampfansage gegen die Übermacht von WhatsApp

E-Mails an Empfänger, deren öffentlichen Schlüssel Alice nicht besitzt, kann sie mit GPG digital signieren. Anhand dieser Signatur kann der Empfänger den öffentlichen Schlüssel von Alice finden und ihr ab dann verschlüsselte Nachrichten schicken. All dies funktioniert bei S/MIME grundsätzlich gleich. Viele dieser Prozesse laufen dabei jedoch völlig automatisiert im Hintergrund ab. Allerdings müsst ihr bei S/MIME im Vorfeld mehr Aufwand treiben und sich um ein entsprechendes Zertifikat kümmern.

Ein anderes wichtiges Gebiet ist die Datensicherheit in der Cloud. Cloud-Dienste, allen voran Dropbox, sind vielen Menschen über die Jahre sehr ans Herz gewachsen. Man muss allerdings spätestes nun im Licht der Snowden-Veröffentlichungen hinterfragen, ob es einem wirklich egal ist, dass die eigenen Daten dort rumliegen, ohne dass man ihre Sicherheit selbst unter Kontrolle hätte. Einen maximal komfortablen Weg, dies zu erreichen, bieten Dienste wie zum Beispiel SafeMonk an. Das kostenlose Tool könnt ihr unter SafeMonk.com herunterladen. Sobald ihr es installiert und ausführt, verschlüsselt es alle Daten unterhalb eines gewählten Ordners in eurer Dropbox.

Linktipp – Dropbox: Arbeits- und Privat-Konto gemeinsam verwalten kommt im April

Außerdem gibt es eine App für iPhone und iPad, damit ihr auch unterwegs Zugriff auf eure verschlüsselten Dropbox-Daten haben. Wenn ihr noch mehr Sicherheit möchtet, solltet ihr euch TrueCrypt installieren. Das Werkzeug ist zwar weit weniger komfortabel als SafeMonk, wird dafür gemeinhin als sicher anerkannt. TrueCrypt erstellt so genannte „Container“ (virtuelle Festplatten) und verschlüsselt alle darin enthaltenen Daten. Außerdem können versteckte Container angelegt werden, die nahezu keine Spuren eurer Existenz hinterlassen. Noch mehr Sicherheit erreicht ihr lediglich durch das Betreiben eines eigenen Servers. Dabei dürften sich für die meisten Anwender Aufwand und Nutzen allerdings nicht mehr die Waage halten.