Trojaner, Botnet und Hardware-Attacken: Diese Begriffe gehen in den Medien rauf und runter - und ganz besonders dieses Jahr. Nachdem der NSA-Skandal für jede Menge Entsetzung sorgte und immer noch sorgt, lassen auch Cyber-Kriminelle nicht auf sich warten und haben großangelegte Daten-Spionage-Aktionen gestartet. Wir zeigen euch die fünf gefährlichsten Online-Bedrohungen, die in den ersten beiden Monaten für Furore gesorgt haben.

Das Jahr 2014 hat kaum begonnen und schon greifen zahlreiche Hacker und andere Cyber-Kriminelle Nutzer über das Internet an. Die dabei verwendeten Taktiken werden immer dreister. So haben Angreifer beispielsweise eine Methode ausgeklügelt, die Trojaner in unauffällige PNG-Dateien einschleust und dadurch Virenscanner umgeht. Dass es nicht immer nur ausgewählte Nutzer trifft, beweist der Botnet-Skandal, der für großes Aufsehen sorgte und die Fachpresse in Atem hielt.

Platz 5: WhatsApp als Trojaner-Schleuder

Als Instant-Messenger und SMS-Alternative erfreut sich WhatsApp jeder Menge Beliebtheit unter den Nutzern – allein in Deutschland nutzen rund 30 Millionen Menschen und somit knapp die Hälfte der Bundesbevölkerung die Anwendung. Doch: Die Popularität der App zieht auch jede Menge Schattenseiten mit sich, denn je mehr Menschen sie nutzen, desto interessanter wird sie auch für Cyber-Spionage, die sie als lukrative Angriffsplattform verwenden.

Ende Januar kursierte eine E-Mail, die WhatsApp für PCs bewarb und den Empfänger darauf hinwies, die mittlerweile schon seit längerem ausstehende Einladung zum Download schnellstmöglich zu akzeptieren. Hier liegt allerdings das Problem. Klickt der ahnungslose Empfänger der Spam-E-Mail auf den Link, führt ihn dieser nicht zu der beworbenen PC-Anwendung, sondern zu einem Server in der Türkei, der ihn wiederum zu einem Hightail-Konto weiterleitet, wo der anfängliche Trojaner auf ihn lauert. Das Schadprogramm tarnt sich als 64-Bit-Installations-Datei und erregt in den Augen eines unerfahrenen oder weniger erfahrenen Nutzers erstmal keinen Verdacht.

Linktipp – Die besten Messaging-Apps

Führt der Nutzer diese Datei jedoch aus, lädt er einen weiteren Trojaner herunter. Dieser stammt aufgrund der Verschleierungstaktik von einem Server in Brasilien und gleicht einer MP3-Datei. Klickt der Empfänger auf die vermeintliche Musik-Datei, überträgt der Trojaner über den lokalen Port 1157 gestohlene Informationen als Oracle-Datenbank-Format an die Hacker. Gleichzeitig zieht sich der Nutzer weitere Schadprogramme über dieses Einfallstor zu.

Platz 4: Trojaner verstecken sich PNG-Bildern

Dass Hacker ihre Trojaner auf unterschiedliche Weise in das System des Opfers einschleusen und sich dabei immer wieder neue Mittel und Wege einfallen lassen, zeigt eine bislang noch nie dagewesene Angriffsmethode. Dabei packen Angreifer Schadcodes in die Metadaten von Bildern, genau genommen PNG-Dateien (Portable Network Graphics), um sie somit über einen iFrame auf fremde Webseiten einzuschleusen.

Linktipp – Bild-Metadaten verbreiten Schadcodes: Neue Hackermethode umgeht Virenscanner (alle Details)

Die Besonderheit an der Vorgehensweise ist die Verschleierungstaktik. Da die meisten Virenscanner nicht bis in die Metadaten vordringen, sondern beim ladenden JavaScript-Code aufhören, sind eingebettete Schadcodes sehr schwer aufzuspüren. Daher empfiehlt es sich stets die aktuellste Browser-Version zu verwenden, um Eindringlingen über Sicherheitslücken somit keine Angriffsfläche zu bieten, und nicht einfach fremde und gegebenenfalls modifizierte Dateien herunter zu laden beziehungsweise zu akzeptieren.

Platz 3: Sicherheitslücke in Fritzbox

Da Router das Internet-Signal an Geräte, wie Laptop oder Tablet, lenken beziehungsweise das Gerät mit dem Internet verbindet, bieten sie für Hacker jede Menge Fläche, um darüberlaufende Daten abzufangen. Und genau das passierte in der großangelegten Angriffsaktion gegen die beliebten und vor allem weitverbreiteten Router von AVM, auch als Fritzbox bekannt. Wer den Myfritz-Dienst oder Fernzugriff bei seinem Router aktiviert hat, der läuft beziehungsweise lief Gefahr, dass Täter über den Port 443 neben den Gerätezugangsdaten auch andere Passwörter abgefangen haben. AVM empfiehlt daher, Port 443 ("Internetzugriff auf die Fritzbox über HTTPS") zu schließen, da dies die Angriffe unterbindet.

Zudem ist es ratsam, schnellstmöglich die Firmware zu aktualisieren. Stellt dabei sicher, dass sich euer Gerät im lokalen Netzwerk befindet und tippt anschließend "fritz.box" in die URL-Zeile eures Browsers ein. Klickt danach auf "Assistenten" und aktualisiert auf der rechten Seite die Firmware. Eine detaillierte Anleitung findet ihr auf der offiziellen Hersteller-Webseite. Hier die Router-Modelle, deren Firmware sich aktualisieren lässt:

Platz 2: Angriff auf Adobe Flash Player

Der Adobe Flash Player kommt beispielsweise dann zum Einsatz, wenn der Nutzer ein Video im Internet abspielen möchte. Da dies häufig eintritt, nutzen Angreifer immer wieder Sicherheitslücken im Player, und davon gibt es scheinbar reichlich, um sich somit aus der Ferne Zugang zum System des Nutzer zu verschaffen. Erst kürzlich warnte Adobe vor einer kritischen Schwachstelle im Adobe Flash Player 12.0.0.43 und früher. Wer eine diese Versionen verwendet, sollte diese schnellstmöglich auf den aktuellsten Stand bringen.

Um herauszufinden, welche Adobe Flash Version ihr verwendet, müsst ihr lediglich auf die Adobe-Flash-Player-Webseite navigieren und einen Blick auf den Kasten "Version Information" werfen. Wer das Update nicht über die automatische Funktion im Adobe Flash Player nutzen möchte oder kann, findet die aktuellste Version im Download-Bereich auf der offiziellen Hersteller-Webseite.

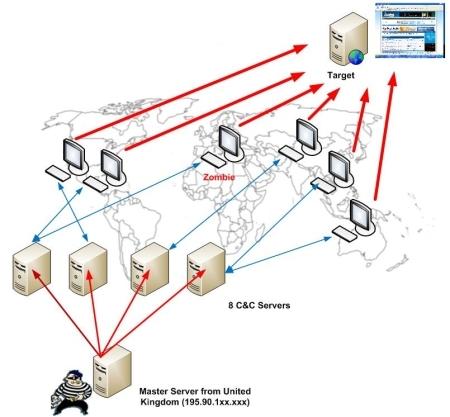

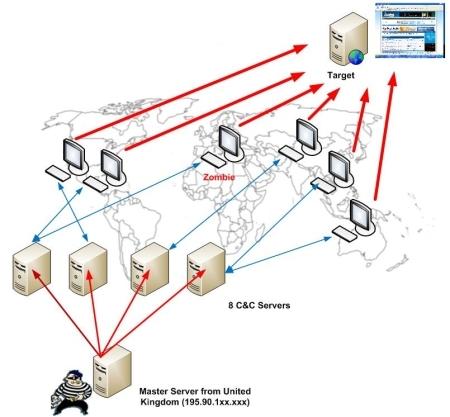

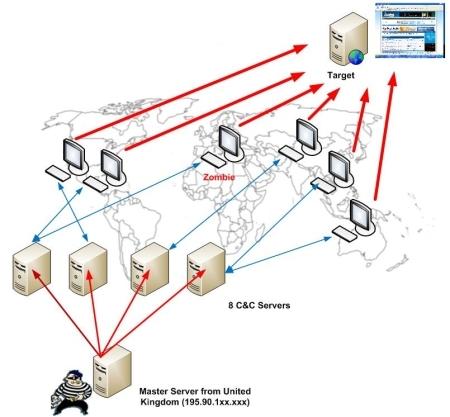

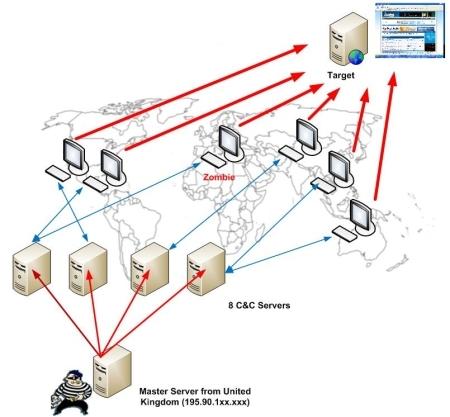

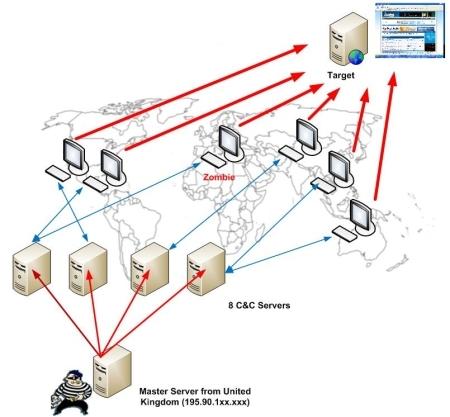

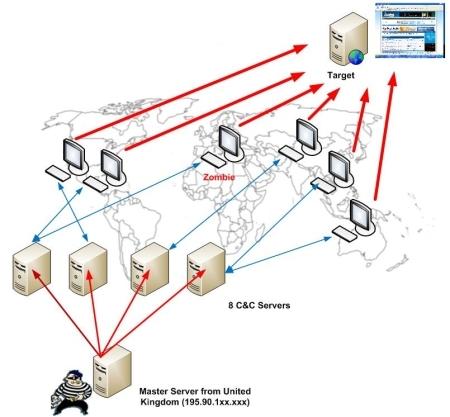

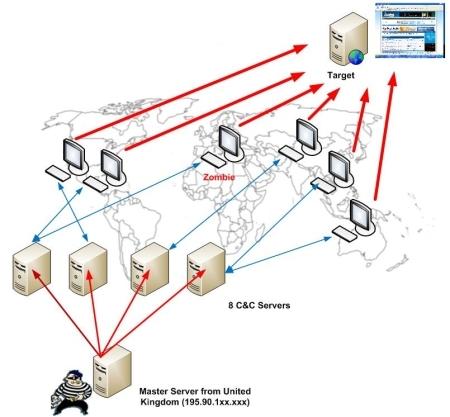

Platz 1: Botnet-Skandal

Der wohl größte Angriff aus dem Internet dieses Jahres fand Ende Januar statt. Damals meldete das Bundesamt für Sicherheit in der Informationstechnik (BSI), dass ein Botnet, also eine Gruppe automatisierter Computerprogrammen, weltweit rund 16 Millionen E-Mail-Konten geknackt hat. Obwohl das BSI über eine eigens angefertigte Maske den Nutzern die Möglichkeit bot, ihre E-Mail-Adressen zu überprüfen, hilft das nur bedingt, denn durch die Kontaminierung des E-Mail-Kontos könnte die BSI-E-Mail somit nicht im Posteingang auftauchen, sondern direkt bei Eingang gelöscht werden. Sollte man keine E-Mail erhalten, bedeutet das also nicht, dass das Konto sauber ist.

Zudem verschleppte das BSI die Warnung. Das heißt, das BSI besaß den Datensatz mit allen 16 Millionen E-Mail-Konten schon seit Dezember 2013. Nach eigener Aussage hat es jedoch rund einen Monat gedauert, die Webseite aufzubauen, über die die Bürger ihre E-Mail-Adresse kontrollieren können.